Amenazas en la Red

| Sitio: | Plataforma de aprendizaje KZgunea |

| Curso: | Ciberseguridad y privacidad en la red |

| Libro: | Amenazas en la Red |

| Imprimido por: | Invitado |

| Día: | sábado, 5 de abril de 2025, 05:13 |

1. Introducción

En los últimos años, Internet se ha convertido en una herramienta indispensable, ya que nos puede acompañar en actividades tan cotidianas como hacer la compra o consultar nuestros extractos bancarios.

Cada vez más dispositivos se pueden conectar a la Red. Dispositivos que, en muchas ocasiones, llevamos encima, como es el caso de los smartphones, con los que es muy sencillo compartir en pocos segundos información tan delicada como nuestra ubicación.

En la actualidad, existen numerosas amenazas en la Red, tales como virus informáticos, estafas, usurpación de datos personales, etc., que pueden causarnos problemas innecesarios y hacer que nuestra experiencia en Internet sea totalmente amarga.

Por eso debemos tener precaución con el uso que hacemos de la tecnología y tener cuidado con los datos que compartimos a través de Internet.

2. Amenazas en la Red

Cuando hablamos de amenazas en la Red, lo primero que nos suele venir a la cabeza son los virus informáticos y los daños que pueden producir en nuestro equipo.

Lo cierto es que este tipo de amenazas son muy reales y, en la actualidad, existe una gran cantidad de software malicioso circulando por la Red esperando a ser instalado en algún equipo para actuar.

Sin embargo, las amenazas que podemos encontrar no son solo de esta naturaleza, ya que podemos ser víctimas de engaños, anuncios falsos, abusos en las redes sociales... sin necesidad de que nuestro equipo se vea afectado.

En este vídeo se explican las características de la ciberdelincuencia y diferentes formas de actuar, para que conozcamos los peligros a los que nos enfrentamos y podamos evitarlos.

A continuación, vamos a realizar un recorrido por las principales amenazas que podemos encontrar en Internet para que podamos evitar ser víctima de ellas.

3. Malware

Una de las principales amenazas con las que nos podemos encontrar en la red es el malware que se puede introducir en nuestro equipo.

El término malware, hace referencia a "Malicious software"; es decir, software malicioso.

En muchas ocasiones, se utiliza de manera errónea el término "virus informático" para englobar a todo tipo de software dañino; sin embargo, tal y como veremos a continuación, existe gran cantidad de tipos de malware, con distintos objetivos y maneras de actuar.

En este vídeo mostramos qué es el malware, los diferentes tipos que existen y cómo combatirlo:

Diferentes tipos de amenazas

#AprendeCiberseguridad es un campaña divulgativa a través de la redes sociales y la web de INCIBE que tiene como objetivo acercar la ciberseguridad a la sociedad mediante vídeos explicativos y diferentes recursos relacionados con términos específicos empleados en este sector, como phishing, sextorsión, malvertising, hacker o cyberbullying, entre otros. Para acceder a dichos vídeos, clicamos en #AprendeCiberseguridad con INCIBE

3.1. Síntomas

En muchas ocasiones no somos conscientes de que nuestro equipo haya sido infectado por algún tipo de malware. Muchas personas tienen en sus equipos software malicioso sin darse cuenta de ello. Pero, ¿cómo podemos saber si nuestro equipo ha sido infectado?

Existen diversas herramientas en el mercado para detectar y combatir el malware con el que nos podemos encontrar, como los antivirus, antiespías, etc., que nos permiten analizar nuestro equipo en busca de archivos dañinos.

Sin embargo, el funcionamiento anómalo de nuestro equipo puede darnos una serie de pistas de que algo no va bien.

Muchos de los síntomas también pueden deberse a otras causas (componentes del ordenador dañados, disco duro lleno...); sin embargo, ante la aparición de este tipo de problemas, conviene actuar con cautela y analizar el estado de nuestro equipo en busca de una posible solución.

3.2. Fuentes de infección

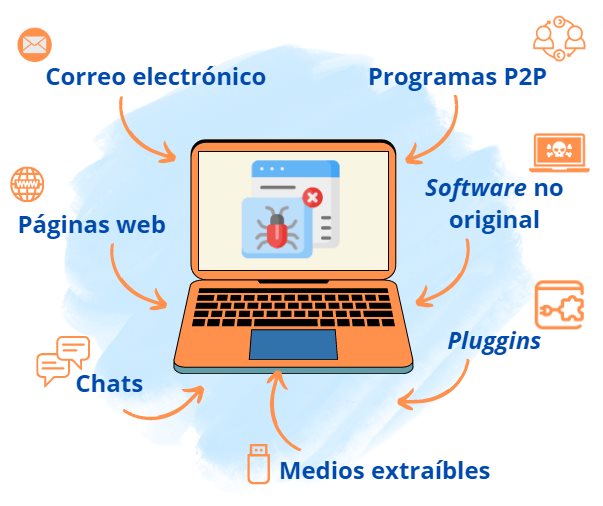

El malware puede llegar a nuestro equipo por distintas vías sin que seamos conscientes de ello; estas son alguna de las principales fuentes:

- Correo electrónico: Podemos recibir correos electrónicos con algún archivo adjunto malicioso y descargarlo en nuestro equipo.

- Páginas web con descargas maliciosas: Existen numerosas páginas donde podemos descargar sin saberlo archivos que pueden dañar nuestro equipo.

- Chats: Páginas para chatear con otras personas donde pueden compartirnos archivos dañinos haciéndonos creer que son inofensivos.

- Medios extraíbles: Los pendrives, CD, DVD... que conectamos a nuestro equipo pueden contener malware y, sin saberlo, podemos abrir estos archivos y que la seguridad de nuestro equipo se vea afectada.

- Plugins para el navegador: Los pequeños programas que se pueden añadir al navegador también pueden contener malware, sobre todo cuando se obtienen de fuentes desconocidas.

- Instalación de software no original: El software que no es original, no recibe el respaldo ni las actualizaciones de la empresa fabricante, por lo que puede contener malware.

- Programas P2P: Programas en los que se comparten archivos directamente entre personas usuarias.

3.3. Phishing

No todas las amenazas que podemos encontrar en la Red son causadas por programas dañinos creados por ciberdelincuentes experimentados; en muchas ocasiones podemos ser víctimas de engaños en los cuales se nos pide que realicemos algún tipo de pago o facilitemos datos personales sensibles.

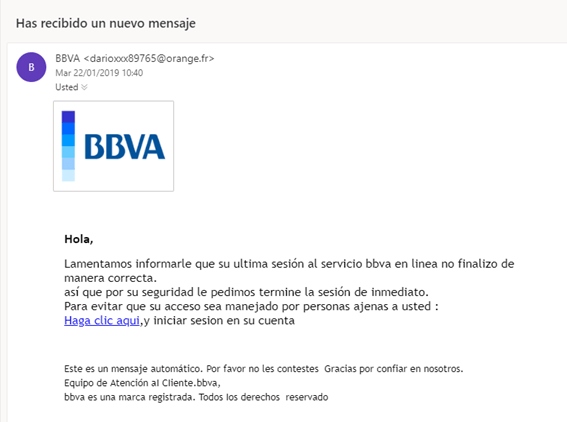

Un claro ejemplo de esto es la actividad conocida como phishing, la cual se desarrolla principalmente a través de correo electrónico.

El término proviene de la palabra "fishing" (pesca, en inglés), ya que realmente se trata de eso, buscar personas incautas para aprovecharse de ellas a través de engaños.

Estos son algunas técnicas habituales para llevar a cabo este tipo de engaños:

- El envío de correos electrónicos en los cuales nos aseguran haber ganado un premio y para poder recibirlo tenemos que facilitar algún dato bancario o realizar algún pago.

- El envío de correos electrónicos en los cuales nos piden que cambiemos la contraseña de alguna de nuestras cuentas porque, si no, se nos va a dar de baja de algún servicio. Por supuesto, los formularios para cambiar estos datos son falsos.

Con el tiempo, los ciberdelincuentes que realizan este tipo de estafas se han profesionalizado y los correos pueden parecer reales, poniendo los logos de la empresa que están suplantando y camuflando los enlaces que nos piden que pulsemos hasta el punto de que parecen reales.

El phishing no es una técnica exclusiva de Internet, también existe el phishing telefónico, con el que llegan a pedirnos contraseñas o datos bancarios directamente por teléfono.

A continuación, te mostramos algunos consejos para detectar el phishing:

Podemos ver más pautas para detectar correos peligrosos accediendo a estos tres enlaces:

- Pistas para detectar correos peligrosos, parte I.

- Pistas para detectar correos peligrosos, parte II.

- Pistas para detectar correos peligrosos, parte III.

Y consultar este enlace para saber cómo evitar el phishing:

Realizando este test podemos comprobar si somos capaces de detectar un engaño

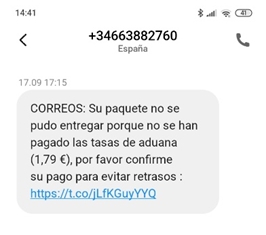

3.4. Smishing

Otro de las herramientas que utilizan los ciberdelincuentes para engañarnos, es el smishing, que consiste en enviar mensajes de texto a nuestros dispositivos móviles, suplantando la identidad de empresas de confianza, como bancos, empresas públicas de la Administración, tiendas o comercios, familiares o amigos.

Tienen como objetivo obtener toda la información personal (usuario y contraseñas, correos, número de teléfono, domicilio, datos bancarios…) para llevar a cabo nuevos fraudes o hacerse con nuestro dinero.

En la mayoría de casos utilizan un enlace fraudulento para redirigirnos a una web falsa, con la que obtener nuestros datos, solicitan que nos descarguemos algún archivo malicioso o nos embaucan para que hagamos alguna transferencia, contactemos con un número de teléfono malicioso, etc.

Cómo comprobar la autenticidad de los mensajes

Muy importante a tener en cuenta, es que las empresas o entidades de confianza, ya tienen toda la información que necesitan. Por ello, mencionamos alguna de las pautas a seguir para comprobar la autenticidad de los mensajes:

- Debemos comprobar siempre el remitente del mensaje. Si vemos que no aparece el nombre de la empresa y solo vemos un número de teléfono, lo más probable es que se trate de un fraude.

- Debemos comprobar los enlaces que nos envíen en el mensaje. Una empresa de confianza siempre utilizará una URL segura, es decir, que comience por "https://".

- Es importante que leamos detenidamente el mensaje en busca de errores ortográficos y gramaticales o fallos en la traducción.

- No responder a ningún mensaje que nos solicite información personal, como datos bancarios, dirección, etc., ya que nuestras entidades o empresas de confianza ya disponen de dicha información.

3.5. Vishing

En los últimos años, otra de las herramientas que utilizan los ciberdelincuentes, es el vishing. Es un tipo de fraude que se lleva a cabo a través de llamadas telefónicas y tienen como objetivo obtener información personal de sus víctimas.

Cómo funciona el vishing

Los ciberdelincuentes, actúan en dos fases:

- El delincuente necesita información confidencial de sus víctimas, como nombre y apellidos, el correo, domicilio, parte de los datos de la tarjeta de crédito, etc. Para ello, utiliza otros tipos de ataque, como el phishing.

- El delincuente llama por teléfono a sus víctimas, haciéndose pasar por su entidad o empresa de confianza, como el banco, una empresa de mensajería, etc., utilizan la información anterior y así ganarse su confianza.

De esta manera, llegan a obtener más información de sus víctimas, consiguen que realicen algún tipo de pago, que instalen algún malware, etc.

Cómo podemos protegernos

Debemos estar alerta para detectarlo y prevenirlo. A continuación, indicamos algunas de las pautas que debemos seguir:

- Evitar compartir, con personas desconocidas, información personal, como datos bancarios, contraseñas...

- Desconfiar de llamadas de números desconocidos o una numeración sospechosa: Al recibir una llamada de un número desconocido, debemos desconfiar y no dar ninguna información personal. Se recomienda que estemos atentos/as para identificar un posible fraude.

- Comprobar la autenticidad de la llama: Es habitual que los ciberdelincuentes se hagan pasar por nuestra entidad de confianza, ya sea pública o privada, como nuestro banco, compañía telefónica, Seguridad Social, etc., e intenten comprobar nuestros datos, pidiéndonos datos que dicha entidad debería conocer.

- Utilizar apps de rastreo de llamadas: Existen diferentes aplicaciones que nos permiten identificar y bloquear llamadas de fuentes desconocidas o sospechosas. Google han empezado a implantar en el sistema operativo Android una función para llamadas verificadas y así comprobar la llamada entrante.

- Contactar siempre con los teléfonos oficiales de las entidades: Debemos desconfiar de mensajes o correos donde se nos inviten a utilizar un teléfono alternativo o acceder a un enlace para contactar con la entidad.

- Evitar las herramientas de acceso remoto: Además de la llamada telefónica, es posible que nos pidan utilizar una herramienta de acceso remoto para tener control sobre nuestro equipo.

4. Brechas de seguridad

Puede ocurrir que el software que utilizamos (sistema operativo, navegador...) tenga algún tipo de vulnerabilidad o brecha de seguridad que las personas dedicadas a la ciberdelincuencia conocen para poder atacar nuestros equipos.

Cuando las empresas fabricantes detectan este tipo de brechas de seguridad, lanzan rápidamente una actualización para solventar el problema.

Las empresas fabricantes de sistemas operativos y navegadores hacen numerosos test de seguridad y están continuamente analizando posibles vulnerabilidades.

Por lo tanto, tener nuestro equipo y los programas que tenemos instalados actualizados es de vital importancia para que no exponernos a posibles problemas de seguridad.

Configuraciones básicas de seguridad

A continuación, vemos cómo mantener nuestro equipo protegido y para ello, vemos las configuraciones básicas de seguridad y privacidad en diferentes sistemas operativos, como Windows, MacOS, Android, iOS.

Windows

Con Windows, accediendo a Configuración, podemos ajustar los siguientes apartados:

- Privacidad: Ajustar la privacidad, controlar los datos que enviamos y controlar los permisos de las aplicaciones.

- Dispositivos: Desactivar la reproducción automática.

- Aplicaciones: Desinstalar software no deseado.

- Actualización y seguridad: Mantener el sistema operativo y aplicaciones actualizadas, activar el antivirus y firewall y habilitar la restauración del sistema.

- Cortana: Configurar Cortana.

- Bitlocker: Cifrar el sistema.

MacOS

Para mantener nuestro MacOs protegido, podemos ajustar los siguientes apartados:

- Seguridad y privacidad: Controlar los permisos de las aplicaciones, cifrar nuestro sistema y activar el cortafuegos.

- Apple ID: Utilizar los llaveros y activar "Buscar mi Mac".

- Hacer copias de seguridad: Utilizar la herramienta Time Machine.

- Mantener actualizado: Tener la última versión.

- Restringir el navegador: Mejorar seguridad y privacidad de Safari.

- Aplicar contraseña al firmware: Utilidad de seguridad de arranque.

- Instalar un antivirus: Mantenerlo actualizado.

Android

Para mantener nuestro dispositivo Android protegido, configuramos los siguientes apartados:

- Configurar el dispositivo: Elegir el idioma, vincular nuestra cuenta de Google, Conexión a una red wifi y actualizar el software.

- Establecer contraseñas seguras: Código PIN, contraseña alfanumérica, patrón, huella dactilar o reconocimiento facial y añadir el doble factor de autenticación.

- Conexiones seguras: Configuración de redes inalámbricas, wifi, crear un punto de acceso wifi, bluetooth, NFC.

- Protección: Antivirus y actualización de software.

- Copias de seguridad: Copias de seguridad en la nube de Google y cifrado del teléfono.

- Personalización del dispositivo: Instalación de apps desde Play Store, permisos de apps y geolocalización.

- Localiza tu dispositivo: Activar "Encontrar mi dispositivo".

iOS

Para mantener nuestro dispositivo iOS protegido, configuramos los siguientes apartados:

- Configurar el dispositivo: Elegir el idioma, configurar la contraseña y el sistema de seguridad biométrico, Conexión a una red wifi y conectarse o crear una cuenta de Apple ID.

- Establecer contraseñas seguras: Código PIN, huella dactilar o reconocimiento facial y añadir el doble factor de autenticación.

- Conexiones seguras: Configuración de redes inalámbricas, wifi, crear un punto de acceso wifi, bluetooth, NFC.

- Protección: Antivirus y actualización de software.

- Copias de seguridad: Copias de seguridad en la nube de Apple y cifrado del teléfono.

- Personalización del dispositivo: Instalación de apps desde App Store, permisos de apps y geolocalización.

- Localiza tu dispositivo: Activar "Buscar mi iPhone".

5. Riesgos en la Red y adolescentes

Cuando hablamos de amenazas en la Red, la adolescencia, en muchos casos, es la etapa más vulnerable, con más posibilidades de ser víctimas de engaños o acosos a través de Internet.

Hoy en día, gran cantidad de adolescentes hacen uso de las redes sociales, aplicaciones de mensajería instantánea, aplicaciones para ligar... y en muchos casos no tienen la madurez o la precaución necesaria para poder hacer un buen uso de estas tecnologías.

Se detectan anualmente numerosos casos de acoso (ciberbullying o ciberacoso) a través de las redes sociales, en los que muchas veces no se pide ayuda y se siente total indefensión ante estos hechos.

Por otro lado, existen personas adultas dedicadas a la ciberdelincuencia que se infiltran con perfiles falsos en redes sociales y aplicaciones llenas de adolescentes para cometer engaños y acosos.

No debemos caer en el alarmismo, pero sí educar y controlar el uso que hacen de la tecnología las personas más jóvenes para evitar problemas de este tipo.

En este vídeo se muestra cómo actuar en caso de ser víctima de acoso en la Red:

Tal y como hemos visto, las personas adolescentes, además de los riesgos principales que puede haber en la Red, pueden encontrarse con riesgos específicos, sobre todo en redes sociales y aplicaciones de contacto.

Estos son algunos de los principales riesgos:

- Ciberbullying: Ciberacoso a través de las redes sociales, WhatsApp y otro tipo de aplicaciones de contacto.

- Grooming: Una persona adulta se gana la confianza de una persona menor utilizando una identidad falsa para, de esta manera, obtener información, fotografías, etc., con las que poder realizar extorsión, conseguir quedar en persona...

- Sexting: Envío de material con contenido sexual, que, en muchas ocasiones, es enviado por la persona adolescente a otra persona y que puede llegar a propagarse con facilidad.

- Exposición de datos personales: En muchas ocasiones, las personas adolescentes exponen con facilidad datos personales (ubicación, teléfono...) sin ser conscientes de los riesgos.

- Acceso a contenidos inadecuados: Las personas adolescentes pueden acceder con facilidad a contenidos que no son adecuados.

6. *Ejercicios de repaso

Sugerimos los siguientes ejercicios para repasar y afianzar lo aprendido en el tema:

Ejercicio 1

Realiza alguno de los siguientes ejercicios sobre las amenazas en la Red:

Malware

- ¿Alguna vez has detectado algún virus en tus dispositivos? Comparte brevemente qué tipo de malware era y cómo lo detectaste.

Phishing

- ¿Has recibido algún correo de una entidad bancaria de la que ni siquiera eres cliente? Comenta brevemente tu experiencia para que tus compañeros/as puedan estar alerta.

- ¿Qué puedes detectar en el siguiente email?

- ¿Ya has realizado el test de Google para detectar phishing? Inténtalo para ver si podrías detectar un correo electrónico falso.

- Si ya has realizado el test, tienes tiempo y te gusta aprender jugando, tienes disponible esta otra opción de Google:

Ciberseguridad

- Realiza el siguiente test sobre conocimientos generales de ciberseguridad y comprueba tu seguridad cuando te encuentras en la Red.